Sistemin en zayıf halkasına nasıl phishing (oltalama) maili gönderilir ve phishing maillerinden korunmak için nelere dikkat etmemiz gerektiğini ele alacağız.

Kısaca phishing, sistemin en zayıf halkasını yani insan faktörünü hedef alan bir saldırı türüdür ve sosyal mühendislik yöntemleri arasındadır.

Saldırgan, kurbanın özel bilgilerine ulaşmak için çeşitli web

sitelerinin arayüzlerini taklit ederek, kurbanını inandırır ve sisteme giriş

yapmasını bekler.

Saldırganın oluşturduğu sahte siteye login (giriş yapan) olan kişi bilgileri saldırgana gider ve siteye login olan bir kişi hiçbir şey olmamış gibi sahte sitenin orijinal login sayfasına yönlendirilir.

Şimdi örnek bir saldırı senaryosunda kullanmak için ParrotOS'ta bulunan SET (Social Engineering Toolkit) aracı bize yardımcı olacaktır.

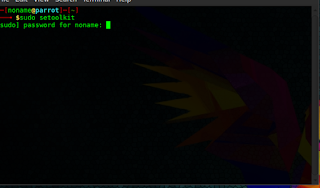

Terminal ekranında sudo komutuyla beraber setoolkit'i çalıştırıyoruz.

Setoolkit çalıştırdıktan sonra yukarıdaki resimdeki gibi

karşımıza 6 tane seçenek gelecek.

Biz sosyal mühendislik çalışması yapacağımız için 1'i yani (social – engineering attacks) seçiyoruz.

social – engineering attacks seçtikten sonra karşımıza 11 tane atak çeşidi geliyor.

Biz web sitesi üzerinden ilerleyeceğimiz için 2 (website

attack vectors )’u seçiyoruz.

Website attack vectors seçtikten sonra karşımıza 8 tane saldırı türü karşımıza geliyor.

Biz 3’ü (credential harvester attack method)

seçiyoruz.

Credential harvester attack method seçtikten sonra karşımıza

3 saldırı çeşidi geliyor.

- Web Templates: İçerisinde hazır bulunan 5 farklı site mevcut

- Site Cloner: İstediğimiz siteyi klonlayarak sahte bir site oluşturur

- Custom Import: Kendimizin yazdığı html kodlarıyla siteyi oluşturur.

Biz 1'i yani web templates'i seçiyoruz.

Web templates'i seçtikten sonra bizden bu siteye giren kişilerin bilgilerini hangi ip adresine gönderilsin onu soruyor. Ben Parrot makinemin ip adresini girdim.

Ip girdikten sonra hangi sitenin arayüzünü kopyalamak istediğimizi sormaktadır. Biz 2. seçeneği yani Google'ı seçiyoruz.

URL

kısmına belirtiğiniz ip adresini yazarsanız kendi oluşturduğunuz sahte sitenin arayüzene bağlanmış olursunuz. Burada girilen bilgiler

belirtiğiniz ip adresine yönlendirilir. Deneme olarak login olmak istediğim

zaman login olmayıp hiç bir şey olmamış gibi beni orijinal Google'a yönlendirecektir ve bilgilerim karşı tarafa gidecektir.

Yukarıdaki ekranda göründüğü gibi login olduktan sonra Parrot'ıma login bilgileri geldi.

...

Saldırganlar, hedefindeki şirketin çalışanlarını belli bir süre izleyip zayıf halka olan çalışanı tespit etmeye çalışırlar.

Saldırganlar, hedefindeki şirketin çalışanlarını belli bir süre izleyip zayıf halka olan çalışanı tespit etmeye çalışırlar.

Ücretsiz "fake mail" servisi olan emkei.cz sitesini kullanarak, hedefimizdeki kişiye Google'ın google@gmail.com mail adresinden geliyormuş gibi bir sahte mail hazırlayıp kurbanın mail adresine gönderiyoruz...

NOT:

Mailin mesaj kısmında SET kullanarak oluşturduğumuz ip adresini link (köprü) yaparak https://accounts.google.com/ şeklinde görünmesini sağladık.

Evet, gönderdiğimiz sahte mail kurbana ulaştı ve mailin görünümü aşağıdaki gibidir.

Bu tip yöntemler kullanılarak sahte e-postalar gönderip kurbanları oltaya (phishing) getirebiliriz.

Phishing'ten Korunma Yöntemleri

- Şirket çalışanlarının "bilgi güvenliği farkındalık" eğitimleriyle bilinçlendirilmesi.

- Gelen e-posta kimden geldiğine emin değilseniz açmayınız.

- Mail yoluyla gelen her url gitmeyiniz, gittiniz url’lerde domain isimlerine dikkat ediniz.

- SSL (HTTPS) sertifikası olmayan web sitelerinde özel bilgilerinizi paylaşmayınız.

- Kullandığınız parolaları belirli zaman aralıklarında muhakkak güncelleyiniz.

- ...

0 yorum:

Yorum Gönder